- 1.1 Configura sistemas operativos de red empleando las estructuras de comando, Host y comunicación para verificar la conectividad entre dispositivos finales.

1. TOGGL para el seguimiento de tiempo.

- Toggl es una herramienta intuitiva que te ayuda a supervisar tu productividad a través de un rastreador de tiempo. Trabaja en un navegador web, en línea o fuera de línea, sincronizándose el tiempo automáticamente en la próxima conexión. Toggl genera informes en pocos segundos y te permite personalizar las unidades de tiempo, los proyectos y los miembros del equipo que pueden hacer uso de la herramienta. Se pueden comparar datos estadísticos entre distintas semanas y exportar los informes a plataformas externas.

2. Trello para la gestión de proyectos

Trello es un panel digital utilizado para una variedad de tareas, entre ellas, la visualización de los elementos de tareas y el almacenamiento de nuevas ideas. Los usuarios pueden crear varias tablas y rellenarlas con listas, que se completan con tarjetas que se pueden buscar, filtrar y etiquetar. Trello permite que los miembros del equipo tengan acceso y realicen cambios en las tablas compartidas. Asimismo, las tarjetas individuales se pueden asignar a usuarios específicos.3. Teamweek para la planificación de recursos

Diseñado para hacer más fácil la gestión de proyectos, Teamweek ofrece una interfaz de "arrastrar y soltar" para ayudar a los miembros de un equipo a gestionar sus proyectos. Te permite reasignar tareas arrastrando a los miembros del equipo o modificar los plazos de tiempo previstos. Se puede realizar carpetas para colocar las tareas asignadas para la planificación a largo plazo y se puede compartir calendarios públicamente.4. MindMeister para “mapas mentales"

MindMeister es una herramienta de elaboración de mapas mentales en línea que te permite capturar, desarrollar y compartir ideas de forma visual. Podrás generar lluvias de ideas, tomar notas, planificar proyectos y realizar otras tareas creativas. Podrás compartir los mapas mentales con todos los miembros del equipo, quienes podrán cambiarlos en tiempo real. Además, integra una función de chat para que los colaboradores puedan compartir sus ideas o comentarios sobre el tema. Los mapas mentales se podrán publicar en la web, compartir en las redes sociales o transformarlos en un widget.5. Conceptboard para la pizarra en línea

Conceptboard es una herramienta para revisar y optimizar el contenido visual a través de pizarras en tiempo real, que te permiten que todos trabajen juntos y “en línea” sin importar la ubicación. El servicio en la nube hace que sea fácil trabajar en el contenido gráfico con los miembros del equipo, quienes podrán agregar comentarios o sugerencias, volver atrás o revisar las versiones anteriores.6. Zapier para la automatización web

Zapier conecta tus aplicaciones y automatiza los flujos de trabajo ya que mueve la información entre aplicaciones de forma automática para que puedas centrarte en tu trabajo más importante. Una vez que los usuarios se conectan, las tareas y manejo de datos se realizan a través de una sencilla interfaz de "arrastrar y soltar".7. CloudHQ para servicios en la nube

Si los miembros de un equipo utilizan diferentes servicios de almacenamiento en la nube, pueden inscribirse en CloudHQ para sincronizar los datos y utilizar este servicio en línea que facilita la colaboración de archivos. Además, te asegura que los datos y documentos de la empresa no se pierdan ya que instantáneamente crea una copia de seguridad y automáticamente guarda los cambios realizados en los archivos.8. HipChat para mensajería de la empresa

HipChat es un sistema de comunicación para que los miembros del equipo cuenten con mensajería instantánea, a través de textos, emoticonos, fotos y vídeos. Como ventaja, se destaca la capacidad de realizar búsquedas entre los mensajes archivados. También ofrece la posibilidad de compartir pantalla y realizar llamadas de video.9. Evernote como un bloc de notas en línea

Evernote es una herramienta conocida entre los profesionales o empresarios. Ofrece un servicio de bloc de notas en formato digital, que permite compartir fácilmente archivos con los demás empleados o trabajadores de la compañía. -

Uso de dispositivos de red.

- Continuamos con el tema de redes, bueno despues de haber respondido que son los dispositivos de redes ahora vamos a aver los dispositivos de redes, desde ahorita les digo Comunidad hay miles y miles de Dispositivos, pero en esta Noticia solo hablaremos de los mas usuales para las redes asi que si las personas que sepan de esta area y no encuentren el listado completo pues esperemos pronto hablar de todos…Como siempre buscaremos la definicion de cada uno de los dispositivos para luego poner con mis palabras otra definicion, bueno comenzamos…

Router

En español, enrutador o encaminador. Dispositivo de hardware para interconexión de redes de las computadoras que opera en la capa tres (nivel de redSwitch

Un switch (en castellano “conmutador”) es un dispositivo electrónico de interconexión de redes de ordenadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI (Open Systems Interconnection). Un conmutador interconecta dos o más segmentos de red, funcionando de manera similar a los puentes (bridges), pasando datos de un segmento a otro, de acuerdo con la dirección MAC de destino de los datagramas en la red.Los conmutadores se utilizan cuando se desea conectar múltiples redes, fusionándolas en una sola. Al igual que los puentes, dado que funcionan como un filtro en la red, mejoran el rendimiento y la seguridad de las LANs (Local Area Network– Red de Área Local).Modem

Un módem es un equipo que sirve para modular y demodular (en amplitud, frecuencia, fase u otro sistema) una señal llamada portadora mediante otra señal de entrada llamada moduladora. Se han usado modems desde los años 60 o antes del siglo XX, principalmente debido a que la transmisión directa de la señales electrónicas inteligibles, a largas distancias, no es eficiente. Por ejemplo, para transmitir señales de audio por el aire, se requerirían antenas de gran tamaño (del orden de cientos de metros) para su correcta recepción.Servidor

Un servidor en informática o computación es: Una aplicación informática o programa que realiza algunas tareas en beneficio de otras aplicaciones llamadas clientes. Algunos servicios habituales son los servicios de archivos, que permiten a los usuarios almacenar y acceder a los archivos de una computadora y los servicios de aplicaciones, que realizan tareas en beneficio directo del usuario final. Este es el significado original del término. Es posible que un ordenador cumpla simultáneamente las funciones de cliente y de servidor.Firewall

Un cortafuegos (o firewall en inglés), es un elemento de hardware o software utilizado en una red de computadoras para controlar las comunicaciones, permitiéndolas o prohibiéndolas según las políticas de red que haya definido la organización responsable de la red.Hub

En informática un hub o concentrador es un equipo de redes que permite conectar entre sí otros equipos y retransmite los paquetes que recibe desde cualquiera de ellos a todos los demás. Los hubs han dejado de ser utilizados, debido al gran nivel de colisiones y tráfico de red que propician.Router

Dispositivo externo que me permite interconectar computadoras -la del imagen es un router inalambrico- y a al vez nos permite proteger a las mismas ya que en estos dispositivos -aclaro algunos- traen un software que sirve para proteger la red.

Dispositivo externo que me permite interconectar computadoras -la del imagen es un router inalambrico- y a al vez nos permite proteger a las mismas ya que en estos dispositivos -aclaro algunos- traen un software que sirve para proteger la red.

Switch

Este dispositivo externo que me permite interconectar computadoras y tambien nos sirve para expande la red, es decir en el ultimo conector -entrada- de este dispositivo nos permite conectar otra red que halla en el sitio, en pocas palabras sirve para interconectar computadoras y a su vez redes.

Este dispositivo externo que me permite interconectar computadoras y tambien nos sirve para expande la red, es decir en el ultimo conector -entrada- de este dispositivo nos permite conectar otra red que halla en el sitio, en pocas palabras sirve para interconectar computadoras y a su vez redes.

Modem

Dispositivo externo que nos permite convertir señales o pulsaciones -la imagen es un modem de cabl, que convierte señales en informacio- ya que con este dispositivo se puede comunicar con el ISP -siglas en ingles Internet Service Provider, en español Proveedor de Servicios de Internet-

Dispositivo externo que nos permite convertir señales o pulsaciones -la imagen es un modem de cabl, que convierte señales en informacio- ya que con este dispositivo se puede comunicar con el ISP -siglas en ingles Internet Service Provider, en español Proveedor de Servicios de Internet-

Servidor

Estos dispositivos trabajan en conjunto ya que el servidor es un SW es decir componentes fisicos internos especificos y especiales para una tarea especifica como una computadora personal solo que con caracteristicas que no tendria una computadora personal y tambien es un SW ya que todos esos componentes necesitan un SW para manejar una red -estos programas los mas conocidos son el Server 2003 para sistemas operativos Windows y el Red Hat para sistemas operativos Linux-

Estos dispositivos trabajan en conjunto ya que el servidor es un SW es decir componentes fisicos internos especificos y especiales para una tarea especifica como una computadora personal solo que con caracteristicas que no tendria una computadora personal y tambien es un SW ya que todos esos componentes necesitan un SW para manejar una red -estos programas los mas conocidos son el Server 2003 para sistemas operativos Windows y el Red Hat para sistemas operativos Linux-

Firewall

Dispositivo y a la vez software que me permite proteger una red de la entrada de virus o de algun archivo malicioso del Internet, pero no es 100% fiable ya que como todo programa-SW- y a la vez HW se tiene que configurar para tener una mejor proteccion.

Dispositivo y a la vez software que me permite proteger una red de la entrada de virus o de algun archivo malicioso del Internet, pero no es 100% fiable ya que como todo programa-SW- y a la vez HW se tiene que configurar para tener una mejor proteccion.

HUB

Dispositivo externo que me permite interconectar redes de diferentes topologias -este tema se hablara en otra Noticia- ya que con este se podria realizar la interconexion de varias redes y de diferentes cantidades de computadoras cada una de las redes.

Dispositivo externo que me permite interconectar redes de diferentes topologias -este tema se hablara en otra Noticia- ya que con este se podria realizar la interconexion de varias redes y de diferentes cantidades de computadoras cada una de las redes.

Componentes fisicos de la red.TARJETA DE RED

- La tarjeta de red, también conocida como placa de red, adaptador de red, adaptador LAN, Interfaz de red física1 , o sus términos en inglés Network Interface Card o Network interface controller (NIC), cuya traducción literal del inglés es «tarjeta de interfaz de red» (TIR), es un componente de hardware que conecta una computadora a una red informática y que posibilita compartir recursos (como archivos, discos duros enteros, impresoras e internet) entre dos o más computadoras, es decir, en una red de computadoras.

-

CABLEADO.

Es el sistema colectivo de cables, canalizaciones, conectores, etiquetas, espacios y demás dispositivos que deben ser instalados para establecer una infraestructura de telecomunicaciones genérica en un edificio o campus. Las características e instalación de estos elementos se debe hacer en cumplimiento de estándares para que califiquen como cableado estructurado.MODEM

Un módem, corto para Modulador, Demodulador, es un dispositivo de hardware que se conecta con tu ordenador y a una línea telefónica. Permite al ordenador conectarse con otros ordenadores a través del sistema de teléfono. Básicamente, los módems son para los ordenadores lo que un teléfono hace para los seres humanos.Generalmente, hay tres tipos de módem: externos, tarjetas PC, e internos.La mayoría de los ordenadores actuales tienen módems internos así que puedes enchufar el cable del teléfono directamente al ordenador.ROUTER

Dispositivo hardware o software para interconexión de redes de computadoras que opera en la capa tres (nivel de red) del modelo OSI. El router interconecta segmentos de red o redes enteras. Hace pasar paquetes de datos entre redes tomando como base la información de la capa de red.El router toma decisiones (basado en diversos parámetros) con respecto a la mejor ruta para el envío de datos a través de una red interconectada y luego redirige los paquetes hacia el segmento y el puerto de salida adecuados.HUB O CONCENTRADOR.

En informática un hub o concentrador es un equipo de redes que permite conectar entre sí otros equipos y retransmite los paquetes que recibe desde cualquiera de ellos a todos los demás. Los hubs han dejado de ser utilizados, debido al gran nivel de colisiones y tráfico de red que propician.GATEWAY.

Un gateway (puerta de enlace) es un dispositivo que permite interconectar redes con protocolos y arquitecturas diferentes a todos los niveles de comunicación. Su propósito es traducir la información del protocolo utilizado en una red al protocolo usado en la red de destino.COMPONENTES LÓGICOS

MODELO DE REFERENCIA OSI

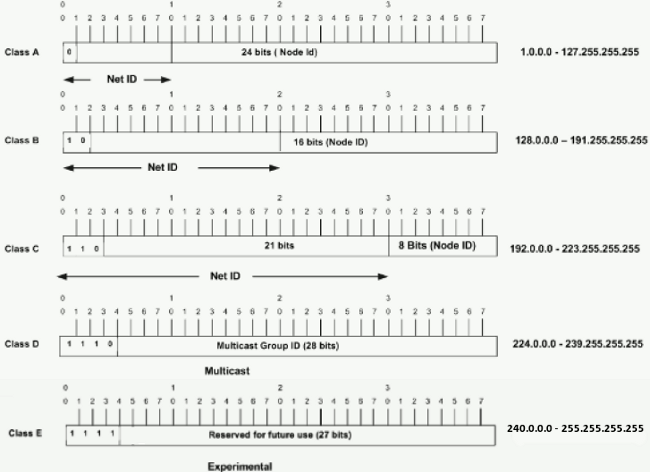

El modelo en sí mismo no puede ser considerado una arquitectura, ya que no especifica el protocolo que debe ser usado en cada capa, sino que suele hablarse de modelo de referencia. Este modelo está dividido en siete capas:Capa Física (Capa 1)

La Capa Física del modelo de referencia OSI es la que se encarga de las conexiones físicas de la computadora hacia la red, tanto en lo que se refiere al medio físico (medios guiados: cable coaxial, cable de par trenzado, fibra óptica y otros tipos de cables; medios no guiados: radio, infrarrojos, microondas, láser y otras redes inalámbricas); características del medio (p.e. tipo de cable o calidad del mismo; tipo de conectores normalizados o en su caso tipo de antena; etc.) y la forma en la que se transmite la información (codificación de señal, niveles de tensión/intensidad de corriente eléctrica, modulación, tasa binaria, etc.)Capa de enlace de datos (Capa 2)

Cualquier medio de transmisión debe ser capaz de proporcionar una transmisión sin errores, es decir, un tránsito de datos fiable a través de un enlace físico. Debe crear y reconocer los límites de las tramas, así como resolver los problemas derivados del deterioro, pérdida o duplicidad de las tramas. También puede incluir algún mecanismo de regulación del tráfico que evite la saturación de un receptor que sea más lento que el emisor.La capa de enlace de datos se ocupa del direccionamiento físico, de la topología de la red, del acceso a la red, de la notificación de errores, de la distribución ordenada de tramas y del control del flujo.Se hace un direccionamiento de los datos en la red ya sea en la distribución adecuada desde un emisor a un receptor, la notificación de errores, de la topología de la red de cualquier tipo. La tarjeta NIC (Network Interface Card, Tarjeta de Interfaz de Red en español o Tarjeta de Red) que se encarga que tengamos conexión, posee una dirección MAC (control de acceso al medio) y la LLC (control de enlace lógico).Capa de red (Capa 3)

El cometido de la capa de red es hacer que los datos lleguen desde el origen al destino, aun cuando ambos no estén conectados directamente. Los dispositivos que facilitan tal tarea se denominan en castellano encaminadores, aunque es más frecuente encontrar el nombre inglés routers y, en ocasiones enrutadores.Adicionalmente la capa de red lleva un control de la congestión de red, que es el fenómeno que se produce cuando una saturación de un nodo tira abajo toda la red (similar a un atasco en un cruce importante en una ciudad grande). La PDU de la capa 3 es el paquete.Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en determinados casos, dependiendo de la función que se le asigne. Los firewalls actúan sobre esta capa principalmente, para descartar direcciones de máquinas.En este nivel se determina la ruta de los datos (Direccionamiento lógico) y su receptor final IP.Capa de transporte (Capa 4)

Su función básica es aceptar los datos enviados por las capas superiores, dividirlos en pequeñas partes si es necesario, y pasarlos a la capa de red. En el caso del modelo OSI, también se asegura que lleguen correctamente al otro lado de la comunicación. Otra característica a destacar es que debe aislar a las capas superiores de las distintas posibles implementaciones de tecnologías de red en las capas inferiores, lo que la convierte en el corazón de la comunicación. En esta capa se proveen servicios de conexión para la capa de sesión que serán utilizados finalmente por los usuarios de la red al enviar y recibir paquetes.Capa de sesión (Capa 5)

Esta capa establece, gestiona y finaliza las conexiones entre usuarios (procesos o aplicaciones) finales. Ofrece varios servicios que son cruciales para la comunicación, como son:Control de la sesión a establecer entre el emisor y el receptor (quién transmite, quién escucha y seguimiento de ésta).Control de la concurrencia (que dos comunicaciones a la misma operación crítica no se efectúen al mismo tiempo).Mantener puntos de verificación (checkpoints), que sirven para que, ante una interrupción de transmisión por cualquier causa, la misma se pueda reanudar desde el último punto de verificación en lugar de repetirla desde el principio.Capa de presentación (Capa 6)

El objetivo de la capa de presentación es encargarse de la representación de la información, de manera que aunque distintos equipos puedan tener diferentes representaciones internas de caracteres (ASCII, Unicode, EBCDIC), números (little-endian tipo Intel, big-endian tipo Motorola), sonido o imágenes, los datos lleguen de manera reconocible.Esta capa es la primera en trabajar más el contenido de la comunicación que en como se establece la misma. En ella se tratan aspectos tales como la semántica y la sintaxis de los datos transmitidos, ya que distintas computadoras pueden tener diferentes formas de manejarlas.Capa de aplicación (Capa 7)

Ofrece a las aplicaciones (de usuario o no) la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico (POP y SMTP), gestores de bases de datos y servidor de ficheros (FTP). Hay tantos protocolos como aplicaciones distintas y puesto que continuamente se desarrollan nuevas aplicaciones el número de protocolos crece sin parar.Entre los protocolos (refiriéndose a protocolos genéricos, no a protocolos de la capa de aplicación de OSI) más conocidos destacan:HTTP (HyperText Transfer Protocol) el protocolo bajo la wwwFTP (File Transfer Protocol) ( FTAM, fuera de TCP/IP) transferencia de ficherosSMTP (Simple Mail Transfer Protocol) (X.400 fuera de tcp/ip) envío y distribución de correo electrónicoPOP (Post Office Protocol)/IMAP: reparto de correo al usuario finalSSH (Secure SHell) principalmente terminal remoto, aunque en realidad cifra casi cualquier tipo de transmisión.Telnet otro terminal remoto, ha caído en desuso por su inseguridad intrínseca, ya que las claves viajan sin cifrar por la red.Hay otros protocolos de nivel de aplicación que facilitan el uso y administración de la red:SNMP (Simple Network Management Protocol)DNS (Domain Name System). Topologias LAN y wan DE LA RED

-

LAN.

Son redes de propiedad privada, de hasta unos cuantos

kilómetros de extensión. Por ejemplo una oficina o un centro educativo. Se usan

para conectar computadoras personales o estaciones de trabajo, con objeto de

compartir recursos e intercambiar información.

Están restringidas en tamaño, lo cual significa que el

tiempo de transmisión, en el peor de los casos, se conoce, lo que permite

cierto tipo de diseños (deterministas) que de otro modo podrían resultar

ineficientes. Además, simplifica la administración de la red.

WAN.

Son redes que se extienden sobre un área geográfica extensa.

Contiene una colección de máquinas dedicadas a ejecutar los programas de

usuarios (hosts). Estos están conectados por la red que lleva los mensajes de

un host a otro. Estas LAN de host acceden a la subred de la WAN por un router.

Suelen ser por tanto redes punto a punto.

MAN.

Son una versión mayor de la LAN y utilizan una tecnología

muy similar. Actualmente esta

clasificación ha caído en desuso, normalmente sólo distinguiremos entre redes

LAN y WAN. La topología de red se

define como la cadena de comunicación usada por los nodos que conforman una red

para comunicarse. Un ejemplo claro de esto es la topología de árbol, la cual es

llamada así por su apariencia estética, por la cual puede comenzar con la

inserción del servicio de internet desde el proveedor, pasando por el router,

luego por un switch y este deriva a otro switch u otro router o sencillamente a

los hosts (estaciones de trabajo), el resultado de esto es una red con

apariencia de árbol porque desde el primer router que se tiene se ramifica la

distribución de internet dando lugar a la creación de nuevas redes o subredes

tanto internas como externas. Además de la topología estética, se puede dar una

topología lógica a la red y eso dependerá de lo que se necesite en el momento. Un sitio web es una colección de

páginas web relacionadas y comunes a un dominio de Internet o subdominio en la

World Wide Web en Internet. Una página web es un documento HTML/XHTML accesible

generalmente mediante el protocoloHTTP de Internet.

Todos los sitios web públicamente accesibles constituyen una

gigantesca World Wide Web de información (un gigantesco entramado de recursos

de alcance mundial).

A las páginas de un sitio web se accede frecuentemente a

través de un URL raíz común llamado portada, que normalmente reside en el mismo

servidor físico. Los URL organizan las páginas en una jerarquía, aunque los

hiperenlaces entre ellas controlan más particularmente cómo el lector percibe

la estructura general y cómo el tráfico web fluye entre las diferentes partes

de los sitios. Algunos sitios web requieren una subscripción para acceder a

algunos o todos sus contenidos.

- Formas en la que operan las arquitecturas empresariales.

Arquitectura de la Empresa es el conjunto de elementos organizacionales (objetivos estratégicos, departamentos, procesos, tecnología, personal, etc.) que describen a la empresa y se relacionan entre sí garantizando la alineación desde los niveles más altos (estratégicos) hasta los más bajos (operativos), con el fin de optimizar la generación de productos y servicios que conforman la propuesta de valor entregada a los clientes.

De esta definición destaca el hecho de que se busca una alineación de los niveles más altos con los más bajos de la empresa. Esto es importante, debido a que todas las áreas de la empresa deben actuar en armonía para conseguir los objetivos definidos por la misma. Esto suena muy obvio, pero en la práctica es frecuente perder este enfoque. La Arquitectura de la Empresa ayuda a conservar la perspectiva y a garantizar esta alineación. Los diferentes niveles que se tienen que modelar en la arquitectura se explican a continuación:Misión. Este es el nivel más alto y explica por qué existe la empresa.

Estrategia. En este nivel se define qué es lo que se tiene que hacer para cumplir con la misión de la empresa. Se revisa la empresa y su entorno externo (es frecuente utilizar técnicas como el análisis SWOT) para decidir cual es el mejor camino para maximizar las ganancias dados sus recursos actuales y la posición de la competencia. Es importante tener una visión de largo plazo para no caer en la trampa de ganancias a corto plazo que comprometan el futuro de la compañía. Los modelos clásicos de competencia son los de Michael Porter: Diferenciación o Liderazgo en costos. Cabe mencionar que comienzan a surgir modelos que tratan de evitar la competencia, creando nuevos mercados, como el de Océanos Azules, de Chan Kim y Renée Mauborgne.

Modelo de negocio. Este nivel actúa como etapa de conexión entre el nivel Estratégico y el de Procesos de negocio (sin este nivel, la transición entre uno y otro es más difícil debido a la ambigüedad que genera el gran paso en el nivel de abstracción). Se explica cómo es que la empresa va a generar sus utilidades. Se debe documentar cómo es que las diferentes áreas se relacionan entre sí para generar valor para los clientes e integrar el foco de esta actividad en una propuesta de valor. Es común describir las etapas de Innovación del producto, Administración de relaciones con los clientes, Administración de la Infraestructura, y por último, los Aspectos Financieros.

Procesos de negocio. En este nivel se describen las actividades más importantes de la empresa (el núcleo del negocio). Se sugiere modelar la Cadena de valor del negocio y de ahí obtener los procesos del negocio. Los procesos son un conjunto de actividades relacionadas y agrupadas que en conjunto reciben un insumo y producen una salida. Dichos procesos pueden automatizarse mediante sistemas de cómputo desarrollados a la medida o mediante la compra de sistemas existentes en el mercado como ERP (Planeación de Recursos Empresariales) o BPM (Business Process Management)

Redes y Tecnologías de la Información. Esta etapa se refiere a la tecnología que debe utilizarse para apoyar los procesos de negocio. Claro está que toda la información contenida en cualquier tipo de sistema de cómputo no serviría de mucho sin redes de computadoras que permitieran la comunicación de dicha información entre clientes, proveedores y la empresa misma.

Gracias a la Arquitectura de la Empresa, es posible decir que las tecnologías (el nivel más bajo) están alineadas a los objetivos del negocio (el nivel más alto).

- Proceso de configuración de un sistema operativo de CISCO.

Entendimos como hacer una red conectada con switch a una PC tuvimos que configurar para poder tener acceso a INTERNET, tuvimos que crear un mensaje de aviso en un dispositivo se teclea o se usa el comando Banner motd, desde el comando de Configuración global, el mensaje debe de ir entre un carácter de limitador.

EJEMPLO:

switch> eneble

switch# configure terminal

enter configuration commands, one per linc

switch (config) hostname Mantenimiento

Mantenimiento (config)# line consoles 0

Mantenimiento (config)# Password Remoto

Mantenimiento# login

Mantenimiento# Exit

Mantenimiento (config - line)# Line uty 0 4.

Este es un breve ejemplo de como configurar un pc al switch para tener el Internet.

GRACIAS POR VISITAR ESTA PAGINA PARA MAS INFORMACION NO OLVIDES SUSCRIVIRTE AMI BLOGGER.

Importancia de la Comunicación.

La comunicaciónes el proceso por medio del cual un emisor y un receptor establecen una conexión a través de un mensaje que les permite intercambiar o compartir ideas e información. En un sentido más profundo, comunicar es compartir un poco de nosotros mismos a los demás.

USO DE SUITE

Microsoft Office es una suite ofimática que abarca el mercado completo en Internet e interrelaciona aplicaciones de escritorio, servidores y servicios para los sistemas operativos Microsoft Windows y Mac OS X. La última versión de la suite ofimática es el Microsoft Office 2016.

Microsoft Office fue lanzado por Microsoft en 1989 para Apple Macintosh,1 más tarde seguido por una versión para Windows, en 1990.2 La primera versión de Office contenía Microsoft Word, Microsoft Excel y Microsoft PowerPoint. Además, una versión "Pro" (profesional) de Office incluía Microsoft Access y Schedule Plus. Con el tiempo, las aplicaciones de Office han crecido sustancialmente y de forma más estrecha con características compartidas, como un corrector ortográfico común, la integración de datos OLE y el lenguaje de secuencias de comandos de Microsoft, Visual Basic para aplicaciones. Microsoft también posiciona Office como una plataforma de desarrollo para software de línea de negocios, bajo la marca de Office Business Applications (aplicaciones empresariales de Office u OBA por sus siglas en inglés).

Función interoperabilidad de redes

GRACIAS POR VISITAR ESTA PAGINA PARA MAS INFORMACION NO OLVIDES SUSCRIVIRTE AMI BLOGGER.

Importancia de la Comunicación.

La comunicaciónes el proceso por medio del cual un emisor y un receptor establecen una conexión a través de un mensaje que les permite intercambiar o compartir ideas e información. En un sentido más profundo, comunicar es compartir un poco de nosotros mismos a los demás.

USO DE SUITE

Microsoft Office es una suite ofimática que abarca el mercado completo en Internet e interrelaciona aplicaciones de escritorio, servidores y servicios para los sistemas operativos Microsoft Windows y Mac OS X. La última versión de la suite ofimática es el Microsoft Office 2016.

Microsoft Office fue lanzado por Microsoft en 1989 para Apple Macintosh,1 más tarde seguido por una versión para Windows, en 1990.2 La primera versión de Office contenía Microsoft Word, Microsoft Excel y Microsoft PowerPoint. Además, una versión "Pro" (profesional) de Office incluía Microsoft Access y Schedule Plus. Con el tiempo, las aplicaciones de Office han crecido sustancialmente y de forma más estrecha con características compartidas, como un corrector ortográfico común, la integración de datos OLE y el lenguaje de secuencias de comandos de Microsoft, Visual Basic para aplicaciones. Microsoft también posiciona Office como una plataforma de desarrollo para software de línea de negocios, bajo la marca de Office Business Applications (aplicaciones empresariales de Office u OBA por sus siglas en inglés).

Función interoperabilidad de redes

3.4.1.1 Actividad de clase: Funcionamiento garantizado

Objetivos

Explicar la función de los protocolos y de los organismos de estandarización para facilitar la interoperabilidad en las comunicaciones de red.

Reflexión

- Establecimiento de un idioma para comunicarse (Protocolo de aplicaci

- División del mensaje en pequeños pasos, entregados poco a poco, para facilitar la comprensión del problema que se debe resolver (protocolo de transporte).

- Corroboración de si el mensaje llegó correctamente al mecánico que realizará las reparaciones. (protocolo de Internet)

- Entrega del automóvil y tiempo de espera para la realización de las reparaciones (protocolo de acceso a la red)

PASOS PARA COMUNICARSE

RESPUESTAS POSIBLES

PROMOCIONES DE PRECIOS

Establecimiento de un idioma para comunicarse.

Voz/idioma (inglés, español, francés, etc.).

Capa de aplicación

División del mensaje en pequeños pasos, entregados poco a poco, para facilitar la comprensión del problema.

Breves descripciones compartidas poco a poco.

Capa de transporte

Corroboración de si el mensaje llegó correctamente al mecánico que realizará las reparaciones.

Solicitud al mecánico de que repita el problema completo que ocurre con el vehículo

Capa de Internet

Entrega del automóvil y tiempo de espera para la realización de la reparaciones

Entrega física del automóvil para efectuar las reparaciones (acuerdo sobre la entrega y el tiempo de espera para las reparaciones).

Capa de acceso de red

Modelos TCP/IP y OSI

Modelos OSI y TCP/IP

3.4.1.1 Actividad de clase: Funcionamiento garantizado

Objetivos

Explicar la función de los protocolos y de los organismos de estandarización para facilitar la interoperabilidad en las comunicaciones de red.

Reflexión

1. ¿Cómo se compara el modelo de red en lo que respecta al desarrollo de un plan de comunicaciones de reparación de automóviles con un plan de interoperabilidad de comunicaciones de red?

- Establecimiento de un idioma para comunicarse (Protocolo de aplicaci

- División del mensaje en pequeños pasos, entregados poco a poco, para facilitar la comprensión del problema que se debe resolver (protocolo de transporte).

- Corroboración de si el mensaje llegó correctamente al mecánico que realizará las reparaciones. (protocolo de Internet)

- Entrega del automóvil y tiempo de espera para la realización de las reparaciones (protocolo de acceso a la red)

PASOS PARA COMUNICARSE

|

RESPUESTAS POSIBLES

|

PROMOCIONES DE PRECIOS

CAPA DEL MODELO TCP/IP

| ||

|

Voz/idioma (inglés, español, francés, etc.).

Imágenes escritas

Cenestésica/física

|

Capa de aplicación

(HTTP, VoIP, POP, etc.)

| ||

|

Breves descripciones compartidas poco a poco.

|

Capa de transporte

(segmentos)

| ||

|

Solicitud al mecánico de que repita el problema completo que ocurre con el vehículo

|

Capa de Internet

(Paquetes)

| ||

|

Entrega física del automóvil para efectuar las reparaciones (acuerdo sobre la entrega y el tiempo de espera para las reparaciones).

|

Capa de acceso de red

(bits)

|

Modelos TCP/IP y OSI

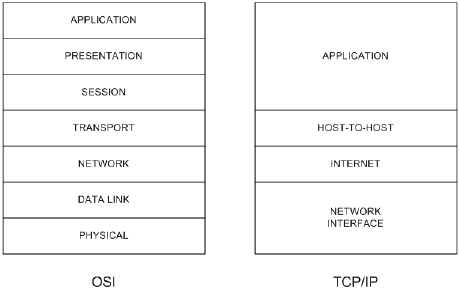

A continuación se hablará un poco de los modelos OSI y TCP/IP. Empezando por el modelo OSI para poder entender el modelo TCP/IP

Modelo

El modelo de referencia de Interconexión de Sistemas Abiertos (OSI, Open System Interconnection) lanzado en 1984 fue el modelo de red descriptivo creado por ISO; esto es, un marco de referencia para la definición de arquitecturas de interconexión de sistemas de comunicaciones.

Capa Física (Capa 1)

La Capa Física del modelo de referencia OSI es la que se encarga de las conexiones físicas de la computadora hacia la red, tanto en lo que se refiere al medio físico (medios guiados: cable coaxial, cable de par trenzado, fibra óptica y otros tipos de cables; medios no guiados: radio, infrarrojos, microondas, láser y otras redes inalámbricas); características del medio (p.e. tipo de cable o calidad del mismo; tipo de conectores normalizados o en su caso tipo de antena; etc.) y la forma en la que se transmite la información (codificación de señal, niveles de tensión/intensidad de corriente eléctrica, modulación, tasa binaria, etc.)

Es la encargada de transmitir los bits de información a través del medio utilizado para la transmisión. Se ocupa de las propiedades físicas y características eléctricas de los diversos componentes; de la velocidad de transmisión, si ésta es uni o bidireccional (símplex, dúplex o full-dúplex). También de aspectos mecánicos de las conexiones y terminales, incluyendo la interpretación de las señales eléctricas/electromagnéticas.

Se encarga de transformar una trama de datos proveniente del nivel de enlace en una señal adecuada al medio físico utilizado en la transmisión. Estos impulsos pueden ser eléctricos (transmisión por cable) o electromagnéticos (transmisión sin cables). Estos últimos, dependiendo de la frecuencia / longitud de onda de la señal pueden ser ópticos, de micro-ondas o de radio. Cuando actúa en modo recepción el trabajo es inverso; se encarga de transformar la señal transmitida en tramas de datos binarios que serán entregados al nivel de enlace.

Capa de enlace de datos (Capa 2)

La capa de enlace de datos se ocupa del direccionamiento físico, de la topología de la red, del acceso a la red, de la notificación de errores, de la distribución ordenada de tramas y del control del flujo.

Se hace un direccionamiento de los datos en la red ya sea en la distribución adecuada desde un emisor a un receptor, la notificación de errores, de la topología de la red de cualquier tipo. La tarjeta NIC (Network Interface Card, Tarjeta de Interfaz de Red en español o Tarjeta de Red) que se encarga que tengamos conexión, posee una dirección MAC (control de acceso al medio) y la LLC (control de enlace lógico).

Los Switches realizan su función en esta capa.

Capa de red (Capa 3)

El cometido de la capa de red es hacer que los datos lleguen desde el origen al destino, aun cuando ambos no estén conectados directamente. Los dispositivos que facilitan tal tarea se denominan en castellano encaminadores, aunque es más frecuente encontrar el nombre inglés routers y, en ocasiones enrutadores.

Adicionalmente la capa de red lleva un control de la congestión de red, que es el fenómeno que se produce cuando una saturación de un nodo tira abajo toda la red (similar a un atasco en un cruce importante en una ciudad grande). La PDU de la capa 3 es el PAQUETE.

Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en determinados casos, dependiendo de la función que se le asigne. Los firewalls actúan sobre esta capa principalmente, para descartar direcciones de máquinas.

En este nivel se determina la ruta de los datos (Direccionamiento lógico) y su receptor final IP

Capa de transporte (Capa 4)

Su función básica es aceptar los datos enviados por las capas superiores, dividirlos en pequeñas partes si es necesario, y pasarlos a la capa de red.

En resumen, podemos definir a la capa de transporte como:

Capa encargada de efectuar el transporte de los datos (que se encuentran dentro del paquete) de la máquina origen a la de destino, independizándolo del tipo de red física que se esté utilizando. La PDU de la capa 4 se llama SEGMENTOS.

Capa de sesión (Capa 5)

Esta capa establece, gestiona y finaliza las conexiones entre usuarios (procesos o aplicaciones) finales. Ofrece varios servicios que son cruciales para la comunicación.

En conclusión esta capa es la que se encarga de mantener el enlace entre los dos computadores que estén trasmitiendo archivos.

Los firewalls actúan sobre esta capa, para bloquear los accesos a los puertos de un computador.

en esta capa no interviene el administrador de red

Capa de presentación (Capa 6)

Podemos resumir definiendo a esta capa como la encargada de manejar las estructuras de datos abstractas y realizar las conversiones de representación de datos necesarias para la correcta interpretación de los mismos.

Esta capa también permite cifrar los datos y comprimirlos. En pocas palabras es un traductor

Capa de aplicación (Capa 7)

Ofrece a las aplicaciones (de usuario o no) la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico (POP y SMTP), gestores de bases de datos y servidor de ficheros (FTP).

Cabe aclarar que el usuario normalmente no interactúa directamente con el nivel de aplicación. Suele interactuar con programas que a su vez interactúan con el nivel de aplicación pero ocultando la complejidad subyacente.

Hay otros protocolos de nivel de aplicación que facilitan el uso y administración de la red:

SNMP (Simple Network Management Protocol)

DNS (Domain Name System)

Formato de los datos

Estos datos reciben una serie de nombres y formatos específicos en función de la capa en la que se encuentren, debido a como se describió anteriormente la adhesión de una serie de encabezados e información final. Los formatos de información son los que muestra el gráfico:

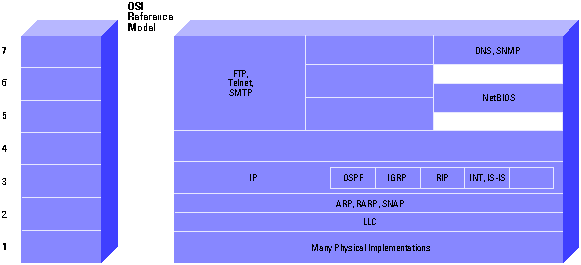

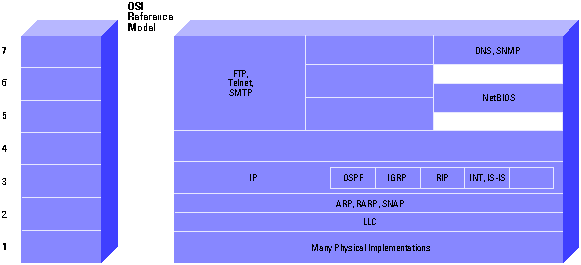

El siguiente diagrama intenta mostrar la pila OSI y otros protocolos relacionados con el modelo OSI :

Modelo TCP/IP

Normalmente, los tres niveles superiores del modelo OSI (Aplicación, Presentación y Sesión) son considerados simplemente como el nivel de aplicación en el conjunto TCP/IP. Como TCP/IP no tiene un nivel de sesión unificado sobre el que los niveles superiores se sostengan, estas funciones son típicamente desempeñadas (o ignoradas) por las aplicaciones de usuario. La diferencia más notable entre los modelos de TCP/IP y OSI es el nivel de Aplicación, en TCP/IP se integran algunos niveles del modelo OSI en su nivel de Aplicación. Una interpretación simplificada de la pila TCP/IP se muestra debajo:

El nivel físico describe las características físicas de la comunicación, como las convenciones sobre la naturaleza del medio usado para la comunicación (como las comunicaciones por cable, fibra óptica o radio), y todo lo relativo a los detalles como los conectores, código de canales y modulación, potencias de señal, longitudes de onda, sincronización y temporización y distancias máximas.

El nivel de Enlace de datos (capa 2)

El nivel de enlace de datos especifica cómo son transportados los paquetes sobre el nivel físico, incluyendo los delimitadores (patrones de bits concretos que marcan el comienzo y el fin de cada trama). Ethernet, por ejemplo, incluye campos en la cabecera de la trama que especifican que máquina o máquinas de la red son las destinatarias de la trama. Ejemplos de protocolos de nivel de enlace de datos son Ethernet, Wireless Ethernet, SLIP, Token Ring y ATM.

El nivel de Internet (capa 3)

Como fue definido originalmente, el nivel de red soluciona el problema de conseguir transportar paquetes a través de una red sencilla. Ejemplos de protocolos son X.25 y Host/IMP Protocol de ARPANET.

Con la llegada del concepto de Internet, nuevas funcionalidades fueron añadidas a este nivel, basadas en el intercambio de datos entre una red origen y una red destino. Generalmente esto incluye un enrutamiento de paquetes a través de una red de redes, conocida como Internet.

El nivel de Transporte (capa 4)

Los protocolos del nivel de transporte pueden solucionar problemas como la fiabilidad ("¿alcanzan los datos su destino?") y la seguridad de que los datos llegan en el orden correcto. En el conjunto de protocolos TCP/IP, los protocolos de transporte también determinan a qué aplicación van destinados los datos.

Los protocolos de enrutamiento dinámico que técnicamente encajan en el conjunto de protocolos TCP/IP (ya que funcionan sobre IP) son generalmente considerados parte del nivel de red; un ejemplo es OSPF (protocolo IP número 89).

El nivel de Aplicación (capa 5)

El nivel de aplicación es el nivel que los programas más comunes utilizan para comunicarse a través de una red con otros programas. Los procesos que acontecen en este nivel son aplicaciones específicas que pasan los datos al nivel de aplicación en el formato que internamente use el programa y es codificado de acuerdo con un protocolo estándar.

Algunos programas específicos se considera que se ejecutan en este nivel. Proporcionan servicios que directamente trabajan con las aplicaciones de usuario. Estos programas y sus correspondientes protocolos incluyen a HTTP (HyperText Transfer Protocol), FTP (Transferencia de archivos), SMTP (correo electrónico), SSH (login remoto seguro), DNS (Resolución de nombres de dominio) y a muchos otros.

Protocolos relacionados con el modelo TCP/IP

Ventajas e inconvenientes del modelo TCP/IP

El conjunto TCP/IP está diseñado para enrutar y tiene un grado muy elevado de fiabilidad, es adecuado para redes grandes y medianas, así como en redes empresariales. Se utiliza a nivel mundial para conectarse a Internet y a los servidores web. Es compatible con las herramientas estándar para analizar el funcionamiento de la red.

Un inconveniente de TCP/IP es que es más difícil de configurar y de mantener que NetBEUI o IPX/SPX; además es algo más lento en redes con un volumen de tráfico medio.

A continuación se hablará un poco de los modelos OSI y TCP/IP. Empezando por el modelo OSI para poder entender el modelo TCP/IP

El siguiente diagrama intenta mostrar la pila OSI y otros protocolos relacionados con el modelo OSI :

Modelo TCP/IP

Normalmente, los tres niveles superiores del modelo OSI (Aplicación, Presentación y Sesión) son considerados simplemente como el nivel de aplicación en el conjunto TCP/IP. Como TCP/IP no tiene un nivel de sesión unificado sobre el que los niveles superiores se sostengan, estas funciones son típicamente desempeñadas (o ignoradas) por las aplicaciones de usuario. La diferencia más notable entre los modelos de TCP/IP y OSI es el nivel de Aplicación, en TCP/IP se integran algunos niveles del modelo OSI en su nivel de Aplicación. Una interpretación simplificada de la pila TCP/IP se muestra debajo:

Ventajas e inconvenientes del modelo TCP/IP

Modelo

El modelo de referencia de Interconexión de Sistemas Abiertos (OSI, Open System Interconnection) lanzado en 1984 fue el modelo de red descriptivo creado por ISO; esto es, un marco de referencia para la definición de arquitecturas de interconexión de sistemas de comunicaciones.

Capa Física (Capa 1)

La Capa Física del modelo de referencia OSI es la que se encarga de las conexiones físicas de la computadora hacia la red, tanto en lo que se refiere al medio físico (medios guiados: cable coaxial, cable de par trenzado, fibra óptica y otros tipos de cables; medios no guiados: radio, infrarrojos, microondas, láser y otras redes inalámbricas); características del medio (p.e. tipo de cable o calidad del mismo; tipo de conectores normalizados o en su caso tipo de antena; etc.) y la forma en la que se transmite la información (codificación de señal, niveles de tensión/intensidad de corriente eléctrica, modulación, tasa binaria, etc.)

Es la encargada de transmitir los bits de información a través del medio utilizado para la transmisión. Se ocupa de las propiedades físicas y características eléctricas de los diversos componentes; de la velocidad de transmisión, si ésta es uni o bidireccional (símplex, dúplex o full-dúplex). También de aspectos mecánicos de las conexiones y terminales, incluyendo la interpretación de las señales eléctricas/electromagnéticas.

Se encarga de transformar una trama de datos proveniente del nivel de enlace en una señal adecuada al medio físico utilizado en la transmisión. Estos impulsos pueden ser eléctricos (transmisión por cable) o electromagnéticos (transmisión sin cables). Estos últimos, dependiendo de la frecuencia / longitud de onda de la señal pueden ser ópticos, de micro-ondas o de radio. Cuando actúa en modo recepción el trabajo es inverso; se encarga de transformar la señal transmitida en tramas de datos binarios que serán entregados al nivel de enlace.

Capa de enlace de datos (Capa 2)

Es la encargada de transmitir los bits de información a través del medio utilizado para la transmisión. Se ocupa de las propiedades físicas y características eléctricas de los diversos componentes; de la velocidad de transmisión, si ésta es uni o bidireccional (símplex, dúplex o full-dúplex). También de aspectos mecánicos de las conexiones y terminales, incluyendo la interpretación de las señales eléctricas/electromagnéticas.

Se encarga de transformar una trama de datos proveniente del nivel de enlace en una señal adecuada al medio físico utilizado en la transmisión. Estos impulsos pueden ser eléctricos (transmisión por cable) o electromagnéticos (transmisión sin cables). Estos últimos, dependiendo de la frecuencia / longitud de onda de la señal pueden ser ópticos, de micro-ondas o de radio. Cuando actúa en modo recepción el trabajo es inverso; se encarga de transformar la señal transmitida en tramas de datos binarios que serán entregados al nivel de enlace.

Capa de enlace de datos (Capa 2)

La capa de enlace de datos se ocupa del direccionamiento físico, de la topología de la red, del acceso a la red, de la notificación de errores, de la distribución ordenada de tramas y del control del flujo.

Se hace un direccionamiento de los datos en la red ya sea en la distribución adecuada desde un emisor a un receptor, la notificación de errores, de la topología de la red de cualquier tipo. La tarjeta NIC (Network Interface Card, Tarjeta de Interfaz de Red en español o Tarjeta de Red) que se encarga que tengamos conexión, posee una dirección MAC (control de acceso al medio) y la LLC (control de enlace lógico).

Los Switches realizan su función en esta capa.

Se hace un direccionamiento de los datos en la red ya sea en la distribución adecuada desde un emisor a un receptor, la notificación de errores, de la topología de la red de cualquier tipo. La tarjeta NIC (Network Interface Card, Tarjeta de Interfaz de Red en español o Tarjeta de Red) que se encarga que tengamos conexión, posee una dirección MAC (control de acceso al medio) y la LLC (control de enlace lógico).

Los Switches realizan su función en esta capa.

Capa de red (Capa 3)

El cometido de la capa de red es hacer que los datos lleguen desde el origen al destino, aun cuando ambos no estén conectados directamente. Los dispositivos que facilitan tal tarea se denominan en castellano encaminadores, aunque es más frecuente encontrar el nombre inglés routers y, en ocasiones enrutadores.

Adicionalmente la capa de red lleva un control de la congestión de red, que es el fenómeno que se produce cuando una saturación de un nodo tira abajo toda la red (similar a un atasco en un cruce importante en una ciudad grande). La PDU de la capa 3 es el PAQUETE.

Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en determinados casos, dependiendo de la función que se le asigne. Los firewalls actúan sobre esta capa principalmente, para descartar direcciones de máquinas.

En este nivel se determina la ruta de los datos (Direccionamiento lógico) y su receptor final IP

Adicionalmente la capa de red lleva un control de la congestión de red, que es el fenómeno que se produce cuando una saturación de un nodo tira abajo toda la red (similar a un atasco en un cruce importante en una ciudad grande). La PDU de la capa 3 es el PAQUETE.

Los routers trabajan en esta capa, aunque pueden actuar como switch de nivel 2 en determinados casos, dependiendo de la función que se le asigne. Los firewalls actúan sobre esta capa principalmente, para descartar direcciones de máquinas.

En este nivel se determina la ruta de los datos (Direccionamiento lógico) y su receptor final IP

Capa de transporte (Capa 4)

Su función básica es aceptar los datos enviados por las capas superiores, dividirlos en pequeñas partes si es necesario, y pasarlos a la capa de red.

En resumen, podemos definir a la capa de transporte como:

Capa encargada de efectuar el transporte de los datos (que se encuentran dentro del paquete) de la máquina origen a la de destino, independizándolo del tipo de red física que se esté utilizando. La PDU de la capa 4 se llama SEGMENTOS.

En resumen, podemos definir a la capa de transporte como:

Capa encargada de efectuar el transporte de los datos (que se encuentran dentro del paquete) de la máquina origen a la de destino, independizándolo del tipo de red física que se esté utilizando. La PDU de la capa 4 se llama SEGMENTOS.

Capa de sesión (Capa 5)

Esta capa establece, gestiona y finaliza las conexiones entre usuarios (procesos o aplicaciones) finales. Ofrece varios servicios que son cruciales para la comunicación.

En conclusión esta capa es la que se encarga de mantener el enlace entre los dos computadores que estén trasmitiendo archivos.

Los firewalls actúan sobre esta capa, para bloquear los accesos a los puertos de un computador.

en esta capa no interviene el administrador de red

En conclusión esta capa es la que se encarga de mantener el enlace entre los dos computadores que estén trasmitiendo archivos.

Los firewalls actúan sobre esta capa, para bloquear los accesos a los puertos de un computador.

en esta capa no interviene el administrador de red

Capa de presentación (Capa 6)

Podemos resumir definiendo a esta capa como la encargada de manejar las estructuras de datos abstractas y realizar las conversiones de representación de datos necesarias para la correcta interpretación de los mismos.

Esta capa también permite cifrar los datos y comprimirlos. En pocas palabras es un traductor

Esta capa también permite cifrar los datos y comprimirlos. En pocas palabras es un traductor

Capa de aplicación (Capa 7)

Ofrece a las aplicaciones (de usuario o no) la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico (POP y SMTP), gestores de bases de datos y servidor de ficheros (FTP).

Cabe aclarar que el usuario normalmente no interactúa directamente con el nivel de aplicación. Suele interactuar con programas que a su vez interactúan con el nivel de aplicación pero ocultando la complejidad subyacente.

Hay otros protocolos de nivel de aplicación que facilitan el uso y administración de la red:

SNMP (Simple Network Management Protocol)

DNS (Domain Name System)

Cabe aclarar que el usuario normalmente no interactúa directamente con el nivel de aplicación. Suele interactuar con programas que a su vez interactúan con el nivel de aplicación pero ocultando la complejidad subyacente.

Hay otros protocolos de nivel de aplicación que facilitan el uso y administración de la red:

SNMP (Simple Network Management Protocol)

DNS (Domain Name System)

Formato de los datos

Estos datos reciben una serie de nombres y formatos específicos en función de la capa en la que se encuentren, debido a como se describió anteriormente la adhesión de una serie de encabezados e información final. Los formatos de información son los que muestra el gráfico:

El siguiente diagrama intenta mostrar la pila OSI y otros protocolos relacionados con el modelo OSI :

Modelo TCP/IP

Normalmente, los tres niveles superiores del modelo OSI (Aplicación, Presentación y Sesión) son considerados simplemente como el nivel de aplicación en el conjunto TCP/IP. Como TCP/IP no tiene un nivel de sesión unificado sobre el que los niveles superiores se sostengan, estas funciones son típicamente desempeñadas (o ignoradas) por las aplicaciones de usuario. La diferencia más notable entre los modelos de TCP/IP y OSI es el nivel de Aplicación, en TCP/IP se integran algunos niveles del modelo OSI en su nivel de Aplicación. Una interpretación simplificada de la pila TCP/IP se muestra debajo:

El nivel físico describe las características físicas de la comunicación, como las convenciones sobre la naturaleza del medio usado para la comunicación (como las comunicaciones por cable, fibra óptica o radio), y todo lo relativo a los detalles como los conectores, código de canales y modulación, potencias de señal, longitudes de onda, sincronización y temporización y distancias máximas.

El nivel de Enlace de datos (capa 2)

El nivel de enlace de datos especifica cómo son transportados los paquetes sobre el nivel físico, incluyendo los delimitadores (patrones de bits concretos que marcan el comienzo y el fin de cada trama). Ethernet, por ejemplo, incluye campos en la cabecera de la trama que especifican que máquina o máquinas de la red son las destinatarias de la trama. Ejemplos de protocolos de nivel de enlace de datos son Ethernet, Wireless Ethernet, SLIP, Token Ring y ATM.

El nivel de Internet (capa 3)

Como fue definido originalmente, el nivel de red soluciona el problema de conseguir transportar paquetes a través de una red sencilla. Ejemplos de protocolos son X.25 y Host/IMP Protocol de ARPANET.

Con la llegada del concepto de Internet, nuevas funcionalidades fueron añadidas a este nivel, basadas en el intercambio de datos entre una red origen y una red destino. Generalmente esto incluye un enrutamiento de paquetes a través de una red de redes, conocida como Internet.

Con la llegada del concepto de Internet, nuevas funcionalidades fueron añadidas a este nivel, basadas en el intercambio de datos entre una red origen y una red destino. Generalmente esto incluye un enrutamiento de paquetes a través de una red de redes, conocida como Internet.

El nivel de Transporte (capa 4)

Los protocolos del nivel de transporte pueden solucionar problemas como la fiabilidad ("¿alcanzan los datos su destino?") y la seguridad de que los datos llegan en el orden correcto. En el conjunto de protocolos TCP/IP, los protocolos de transporte también determinan a qué aplicación van destinados los datos.

Los protocolos de enrutamiento dinámico que técnicamente encajan en el conjunto de protocolos TCP/IP (ya que funcionan sobre IP) son generalmente considerados parte del nivel de red; un ejemplo es OSPF (protocolo IP número 89).

Los protocolos de enrutamiento dinámico que técnicamente encajan en el conjunto de protocolos TCP/IP (ya que funcionan sobre IP) son generalmente considerados parte del nivel de red; un ejemplo es OSPF (protocolo IP número 89).

El nivel de Aplicación (capa 5)

El nivel de aplicación es el nivel que los programas más comunes utilizan para comunicarse a través de una red con otros programas. Los procesos que acontecen en este nivel son aplicaciones específicas que pasan los datos al nivel de aplicación en el formato que internamente use el programa y es codificado de acuerdo con un protocolo estándar.

Algunos programas específicos se considera que se ejecutan en este nivel. Proporcionan servicios que directamente trabajan con las aplicaciones de usuario. Estos programas y sus correspondientes protocolos incluyen a HTTP (HyperText Transfer Protocol), FTP (Transferencia de archivos), SMTP (correo electrónico), SSH (login remoto seguro), DNS (Resolución de nombres de dominio) y a muchos otros.

Algunos programas específicos se considera que se ejecutan en este nivel. Proporcionan servicios que directamente trabajan con las aplicaciones de usuario. Estos programas y sus correspondientes protocolos incluyen a HTTP (HyperText Transfer Protocol), FTP (Transferencia de archivos), SMTP (correo electrónico), SSH (login remoto seguro), DNS (Resolución de nombres de dominio) y a muchos otros.

Protocolos relacionados con el modelo TCP/IP

Ventajas e inconvenientes del modelo TCP/IP

El conjunto TCP/IP está diseñado para enrutar y tiene un grado muy elevado de fiabilidad, es adecuado para redes grandes y medianas, así como en redes empresariales. Se utiliza a nivel mundial para conectarse a Internet y a los servidores web. Es compatible con las herramientas estándar para analizar el funcionamiento de la red.

Un inconveniente de TCP/IP es que es más difícil de configurar y de mantener que NetBEUI o IPX/SPX; además es algo más lento en redes con un volumen de tráfico medio.

Un inconveniente de TCP/IP es que es más difícil de configurar y de mantener que NetBEUI o IPX/SPX; además es algo más lento en redes con un volumen de tráfico medio.

Importancia de la RFC.

¿Qué significa RFC?

Las RFC (Peticiones de comentarios) son un conjunto de documentos que sirven de referencia para la comunidad de Internet, que describen, especifican y asisten en la implementación, estandarización y discusión de la mayoría de las normas, los estándares, las tecnologías y los protocolos relacionados con Internet y las redes en general.

Las RFC (Peticiones de comentarios) son un conjunto de documentos que sirven de referencia para la comunidad de Internet, que describen, especifican y asisten en la implementación, estandarización y discusión de la mayoría de las normas, los estándares, las tecnologías y los protocolos relacionados con Internet y las redes en general.

¿Quién escribe estas RFC?

La sucesión de protocolos TCP/IP representa un conjunto de normas redactadas por una organización llamada IETF (Grupo de Trabajo de Ingeniería de Internet). Esta organización publica oficialmente sus informes en forma de peticiones, disponibles para todos, lo cual permite clarificar una gran cantidad de temas relacionados con TCP/IP.

Cada uno de estos documentos representa una propuesta de especificación, que puede volverse obsoleta en cualquier momento si se publica un nuevo documento RFC. Por lo tanto, las RFC son archivos de texto que llevan el nombre "rfcxxxx.txt" donde xxxx es un número que se incrementa por cada RFC nueva. Actualmente existen más de 2000. Esto representa un tamaño de aproximadamente 130 Mb (25 Mb comprimido). Sin embargo, varios de estos archivos han sido remplazados por archivos más recientes.

En realidad, cualquier persona puede escribir una RFC y enviarla al coordinador del IETF: rfc.editor@rfc.editor.org. Si se acepta, aparecerá una vez que los coordinadores la hayan evaluado. RFC1543, cuyo título es Instrucciones para autores de RFC, explica cómo redactar una RFC.

La sucesión de protocolos TCP/IP representa un conjunto de normas redactadas por una organización llamada IETF (Grupo de Trabajo de Ingeniería de Internet). Esta organización publica oficialmente sus informes en forma de peticiones, disponibles para todos, lo cual permite clarificar una gran cantidad de temas relacionados con TCP/IP.

Cada uno de estos documentos representa una propuesta de especificación, que puede volverse obsoleta en cualquier momento si se publica un nuevo documento RFC. Por lo tanto, las RFC son archivos de texto que llevan el nombre "rfcxxxx.txt" donde xxxx es un número que se incrementa por cada RFC nueva. Actualmente existen más de 2000. Esto representa un tamaño de aproximadamente 130 Mb (25 Mb comprimido). Sin embargo, varios de estos archivos han sido remplazados por archivos más recientes.

En realidad, cualquier persona puede escribir una RFC y enviarla al coordinador del IETF: rfc.editor@rfc.editor.org. Si se acepta, aparecerá una vez que los coordinadores la hayan evaluado. RFC1543, cuyo título es Instrucciones para autores de RFC, explica cómo redactar una RFC.

¿Cuáles son las RFC interesantes?

Las RFC más interesantes son las RFC recientes que tratan acerca de los protocolos o servicios más comunes:

Especificación RFC Protocolo UDP (Protocolo de datagrama de usuario) RFC768 Protocolo IP RFC791 Protocolo ICMP (Protocolo de mensajes de control de Internet) RFC792 Protocolo TCP (Protocolo de control de transmisión) RFC793 Protocolo FTP (Protocolo de transferencia de archivos) RFC959 Correo electrónico RFC822 Protocolo Telnet RFC854 Protocolo NNTP (Protocolo de transferencia de noticias a través de la red) RFC977 Netbios RFC1001 Protocolo SLIP (Protocolo de línea serial de Internet) RFC1055 MIB RFC1156 TCP/IP RFC1180 Preguntas frecuentes para principiantes RFC1206 Preguntas frecuentes para usuarios experimentados RFC1207 Glosario de la red RFC1208 RFC (petición de comentarios) RFC1325 MIME (Extensiones multipropósito de correo Internet) RFC2045, RFC2046 y RFC2047 Asignación de direcciones IP para Intranet RFC1597 Protocolo PPP (Protocolo punto a punto) RFC1661 Números de puerto RFC3232 Protocolo HTTP RFC2068 Protocolo LDAPv3 RFC2251 Protocolo SMTP (Protocolo simple de transferencia de correo) RFC2821

- Acceso a la red

Encapsulacion de Datos adicionalmente.

Las RFC más interesantes son las RFC recientes que tratan acerca de los protocolos o servicios más comunes:

| Especificación | RFC |

|---|---|

| Protocolo UDP (Protocolo de datagrama de usuario) | RFC768 |

| Protocolo IP | RFC791 |

| Protocolo ICMP (Protocolo de mensajes de control de Internet) | RFC792 |

| Protocolo TCP (Protocolo de control de transmisión) | RFC793 |

| Protocolo FTP (Protocolo de transferencia de archivos) | RFC959 |

| Correo electrónico | RFC822 |

| Protocolo Telnet | RFC854 |

| Protocolo NNTP (Protocolo de transferencia de noticias a través de la red) | RFC977 |

| Netbios | RFC1001 |

| Protocolo SLIP (Protocolo de línea serial de Internet) | RFC1055 |

| MIB | RFC1156 |

| TCP/IP | RFC1180 |

| Preguntas frecuentes para principiantes | RFC1206 |

| Preguntas frecuentes para usuarios experimentados | RFC1207 |

| Glosario de la red | RFC1208 |

| RFC (petición de comentarios) | RFC1325 |

| MIME (Extensiones multipropósito de correo Internet) | RFC2045, RFC2046 y RFC2047 |

| Asignación de direcciones IP para Intranet | RFC1597 |

| Protocolo PPP (Protocolo punto a punto) | RFC1661 |

| Números de puerto | RFC3232 |

| Protocolo HTTP | RFC2068 |

| Protocolo LDAPv3 | RFC2251 |

| Protocolo SMTP (Protocolo simple de transferencia de correo) | RFC2821 |

- Acceso a la red

Encapsulacion de Datos adicionalmente.

Proceso De Encapsulamiento

Todas las comunicaciones de una red parten de un origen y se envían a un destino. La información que se envía a través de una red se denomina datos o paquetes de datos. Si un computador (host A) desea enviar datos a otro (host B), en primer término los datos deben empaquetarse a través de un proceso denominado encapsulamiento.

El encapsulamiento rodea los datos con la información de protocolo necesaria antes de que se una al tránsito de la red. Por lo tanto, a medida que los datos se desplazan a través de las capas del modelo OSI, reciben encabezados, información final y otros tipos de información.

Una vez que se envían los datos desde el origen, viajan a través de la capa de aplicación y recorren todas las demás capas en sentido descendente. El empaquetamiento y el flujo de los datos que se intercambian experimentan cambios a medida que las capas realizan sus funciones para los usuarios finales. Las redes deben realizar los siguientes cinco pasos de conversión a fin de encapsular los datos:

1. Crear los datos. Cuando un usuario envía un mensaje de correo electrónico, sus caracteres alfanuméricos se convierten en datos que pueden recorrer la internetwork.

2. Empaquetar los datos para ser transportados de extremo a extremo. Los datos se empaquetan para ser transportados por la internetwork. Al utilizar segmentos, la función de transporte asegura que los hosts de mensaje en ambos extremos del sistema de correo electrónico se puedan comunicar de forma confiable.

3. Agregar la dirección de red IP al encabezado. Los datos se colocan en un paquete o datagrama que contiene un encabezado de paquete con las direcciones lógicas de origen y de destino. Estas direcciones ayudan a los dispositivos de red a enviar los paquetes a través de la red por una ruta seleccionada.

4. Agregar el encabezado y la información final de la capa de enlace de datos. Cada dispositivo de la red debe poner el paquete dentro de una trama. La trama le permite conectarse al próximo dispositivo de red conectado directamente en el enlace. Cada dispositivo en la ruta de red seleccionada requiere el entramado para poder conectarse al siguiente dispositivo. Realizar la conversión a bits para su transmisión. La trama debe convertirse en un patrón de unos y ceros (bits) para su transmisión a través del medio. Una función de temporización permite que los dispositivos distingan estos bits a medida que se trasladan por el medio. El medio en la internetwork física puede variar a lo largo de la ruta utilizada. Por ejemplo, el mensaje de correo electrónico se puede originar en una LAN, atravesar el backbone de una universidad y salir por un enlace WAN hasta llegar a su destino en otra LAN remota

Conectividad de los dispositivos:

Los componentes básicos de conectividad de una red incluyen los cables, los adaptadores de red y los dispositivos inalámbricos que conectan los equipos al resto de la red. Estos componentes permiten enviar datos a cada equipo de la red, permitiendo que los equipos se comuniquen entre sí. Algunos de los componentes de conectividad más comunes de una red son:

• Adaptadores de red.

• Cables de red.

• Dispositivos de comunicación inalámbricos.

· Adaptadores de Red.

Importante

Cada adaptador de red tiene una dirección exclusiva, denominada dirección de control de acceso al medio (media access control, MAC), incorporada en chips de la tarjeta.

Los adaptadores de red convierten los datos en señales eléctricas que pueden transmitirse a través de un cable. Convierten las señales eléctricas en paquetes de datos que el sistema operativo del equipo puede entender.

Los adaptadores de red constituyen la interfaz física entre el equipo y el cable de red. Los adaptadores de red, son también denominados tarjetas de red o NICs (Network Interface Card), se instalan en una ranura de expansión de cada estación de trabajo y servidor de la red. Una vez instalado el adaptador de red, el cable de red se conecta al puerto del adaptador para conectar físicamente el equipo a la red.

Los datos que pasan a través del cable hasta el adaptador de red se formatean en paquetes. Un paquete es un grupo lógico de información que incluye una cabecera, la cual contiene la información de la ubicación y los datos del usuario.

La cabecera contiene campos de dirección que incluyen información sobre el origen de los datos y su destino. El adaptador de red lee la dirección de destino para determinar si el paquete debe entregarse en ese equipo.

Si es así, el adaptador de red pasa el paquete al sistema operativo para su procesamiento. En caso contrario, el adaptador de red rechaza el paquete.

Cada adaptador de red tiene una dirección exclusiva incorporada en los chips de la tarjeta. Esta dirección se denomina dirección física o dirección de control de acceso al medio (media access control, MAC).

El adaptador de red realiza las siguientes funciones:

2. • Recibe datos desde el sistema operativo del equipo y los convierte en señales eléctricas que se transmiten por el cable

3. • Recibe señales eléctricas del cable y las traduce en datos que el sistema operativo del equipo puede entender

4. • Determina si los datos recibidos del cable son para el equipo

5. • Controla el flujo de datos entre el equipo y el sistema de cable

Para garantizar la compatibilidad entre el equipo y la red, el adaptador de red debe cumplir los siguientes criterios:

2. • Ser apropiado en función del tipo de ranura de expansión del equipo

3. • Utilizar el tipo de conector de cable correcto para el cableado

4. • Estar soportado por el sistema operativo del equipo.

· CABLES DE RED

Importante

El cable de par trenzado es el tipo más habitual utilizado en redes.

El cable coaxial se utiliza cuando los datos viajan por largas distancias.

El cable de fibra óptica se utiliza cuando necesitamos que los datos viajen a la velocidad de la luz.

Al conectar equipos para formar una red utilizamos cables que actúan como medio de transmisión de la red para transportar las señales entre los equipos. Un cable que conecta dos equipos o componentes de red se denomina segmento. Los cables se diferencian por sus capacidades y están clasificados en función de su capacidad para transmitir datos a diferentes velocidades, con diferentes índices de error. Las tres clasificaciones principales de cables que conectan la mayoría de redes son: de par trenzado , coaxial y fibra óptica.

· Cable de par trenzado

El cable de par trenzado (10baseT) está formado por dos hebras aisladas de hilo de cobre trenzado entre sí. Existen dos tipos de cables de par trenzado: par trenzado sin apantallar (unshielded twisted pair, UTP) y par trenzado apantallado (shielded twisted pair, STP). Éstos son los cables que más se utilizan en redes y pueden transportar señales en distancias de 100 metros.

· El cable UTP es el tipo de cable de par trenzado más popular y también es el cable en una LAN más popular.

· El cable STP utiliza un tejido de funda de cobre trenzado que es más protector y de mejor calidad que la funda utilizada por UTP. STP también utiliza un envoltorio plateado alrededor de cada par de cables. Con ello, STP dispone de una excelente protección que protege a los datos transmitidos de interferencias exteriores, permitiendo que STP soporte índices de transmisión más altos a través de mayores distancias que UTP.

El cableado de par trenzado utiliza conectores Registered Jack 45 (RJ-45) para conectarse a un equipo. Son similares a los conectores Registered Jack 11 (RJ-11).

· Cable Coaxial

El cable coaxial está formado por un núcleo de hilo de cobre rodeado de un aislamiento, una capa de metal trenzado, y una cubierta exterior. El núcleo de un cable coaxial transporta las señales eléctricas que forman los datos. Este hilo del núcleo puede ser sólido o hebrado. Existen dos tipos de cable coaxial: cable coaxial ThinNet (10Base2) y cable coaxial ThickNet (10Base5). El cableado coaxial es una buena elección cuando se transmiten datos a través de largas distancias y para ofrecer un soporte fiable a mayores velocidades de transferencia cuando se utiliza equipamiento menos sofisticado.

El cable coaxial debe tener terminaciones en cada extremo.

· El cable coaxial ThinNet puede transportar una señal en una distancia aproximada de 185 metros.

· El cable coaxial ThickNet puede transportar una señal en una distancia de 500 metros. Ambos cables, ThinNet y ThickNet, utilizan un componente de conexión (conector BNC) para realizar las conexiones entre el cable y los equipos.

· Cable de fibra óptica

El cable de fibra óptica utiliza fibras ópticas para transportar señales de datos digitales en forma de pulsos modulados de luz. Como el cable de fibra óptica no transporta impulsos eléctricos, la señal no puede ser intervenida y sus datos no pueden ser robados. El cable de fibra óptica es adecuado para transmisiones de datos de gran velocidad y capacidad ya que la señal se transmite muy rápidamente y con muy poca interferencia. Un inconveniente del cable de fibra óptica es que se rompe fácilmente si la instalación no se hace cuidadosamente. Es más difícil de cortar que otros cables y requiere un equipo especial para cortarlo.

Selección de cables La siguiente tabla ofrece una lista de las consideraciones a tener en cuenta para el uso de las tres categorías de cables de red.

Propósito y función de la capa física:

Existen tres formatos básicos de medios de red. La capa física produce la representación y las agrupaciones de bits para cada tipo de medio de la siguiente manera:

- Cable de cobre: las señales son patrones de pulsos eléctricos.

- Cable de fibra óptica: las señales son patrones de luz.

- Conexión inalámbrica: las señales son patrones de transmisiones de microondas.

En la figura, se muestran ejemplos de señalización para medios inalámbricos, de cobre y de fibra óptica.

Para habilitar la interoperabilidad de la capa física, los organismos de estandarización rigen todos los aspectos de estas funciones.

Estándares de la capa física:

Los protocolos y las operaciones de las capas OSI superiores se llevan a cabo en software diseñado por ingenieros en software e informáticos. El grupo de trabajo de ingeniería de Internet (IETF) define los servicios y protocolos del conjunto TCP/IP.

La capa física consta de circuitos electrónicos, medios y conectores desarrollados por ingenieros. Por lo tanto, es necesario que las principales organizaciones especializadas en ingeniería eléctrica y en comunicaciones definan los estándares que rigen este hardware.

Existen muchas organizaciones internacionales y nacionales, organizaciones de regulación gubernamentales y empresas privadas que intervienen en el establecimiento y el mantenimiento de los estándares de la capa física. Por ejemplo, los siguientes organismos definen y rigen los estándares de hardware, medios, codificación y señalización de la capa física:

Organización Internacional para la Estandarización (ISO)

Asociación de las Industrias de las Telecomunicaciones (TIA) y Asociación de Industrias Electrónicas (EIA)

Unión Internacional de Telecomunicaciones (ITU)

Instituto Nacional Estadounidense de Estándares (ANSI)

Instituto de Ingenieros Eléctricos y Electrónicos (IEEE)

Autoridades nacionales reguladoras de las telecomunicaciones, incluida la Federal Communication Commission (FCC) de los Estados Unidos y el Instituto Europeo de

Estándares de Telecomunicaciones (ETSI)

Además de estos, a menudo existen grupos regionales de estandarización de cableado, como la Canadian Standards Association (CSA), el European Committee for Electrotechnical Standardization (CENELEC) y la Japanese Standards Association (JSA/JIS), los cuales desarrollan las especificaciones locales.

Caracteristicas básicas del cable:

- Cable coaxial (o coaxial): Es el tipo de cable de cobre o aluminio que usan las empresas de televisión por cable (CATV) entre su antena comunitaria y las casas de los usuarios. A veces lo emplean las compañías telefónicas y es ampliamente usado en las redes de área local (LAN) de las empresas. Puede transportar señales análogas y de voz. Fue inventado en 1929 y usado comercialmente por primera vez en 1941. AT&T tendió su primer sistema de transmisión coaxial intercontinental en 1940. Según el tipo de tecnología que se use, se lo puede reemplazar por fibra óptica.

- Fibra óptica: tecnología para transmitir información como pulsos luminosos a través de un conducto de fibra de vidrio. La fibra óptica transporta mucha más información que el cable de cobre convencional. La mayoría de las líneas de larga distancia de las compañías telefónicas utilizan fibra óptica.

- Par trenzado: Es el tipo de cable que se usa en telefonía y consta de dos conductores de cobre o aluminio que se disponen uno al lado del otro. Los dos conductores, uno de ida y el otro de retorno, necesarios para la transmisión, constituyen el llamado "par".

Los cables coaxiales se pueden emplear en todas aquellas aplicaciones donde se deba transmitir señales eléctricas a alta velocidad y sin la interferencia de otras señales espurias. Existen innumerables casos de este tipo, como ser las bajadas de antenas satelitales o de radiofrecuencia, las conexiones entre computadoras, las redes de televisión por cable, etcétera.

Se define como coaxial al cable en el cual los dos conductores tienen el mismo eje, siendo el conductor externo un cilindro separado del conductor interno por medio de un material dieléctrico. El conductor externo, además de conductor de retorno, cumple la función de blindaje, con la consiguiente estabilización de los parámetros eléctricos.

El empleo de cables coaxiales permite confinar la señal y limitar las pérdidas que se verifican por radiación cuando las frecuencias de las señales transmitidas sobrepasan los cientos de kHz.

Armado de cable UTP: